[디지털비즈온 이호선 기자] 이모텟(Emotet)은 우크라이나에 기반을 둔 것으로 악성코드 변종이자 사이버 범죄 해커 단체로, 허도(Heodo)라고도 알려진 맬웨어(Malware)는 2014년에 처음 발견되었으며 10년 동안 악성 랜섬웨어로 알려져 있다.

‘이모텟 맬웨어(Emotet malware)’는 올해 콘티(Conti/러시아 기반 랜섬웨어)가 공식 은퇴하면서 퀀텀(Quantum), 블랙캣(BlackCat) 등 랜섬웨어(RaaS) 그룹들이 이모텟 악성코드를 활용하고 있어 주의가 필요하다.

“이모텟은 2014년 뱅킹 트로이 목마로 시작했지만, 시간이 지남에 따라 추가된 업데이트로 인해 멀웨어는 피해자의 컴퓨터에 다른 페이로드를 다운로드할 수 있는 매우 강력한 위협으로 변모하여 공격자가 원격으로 제어할 수 있게 되었다.” 고 해커뉴스가 19일 보도했다.

2021년 이모텟에 사용된 서버는 독일과 우크라이나의 경찰 조치로 인해 중단되었고 법 집행기관의 통제를 받게 되었지만, 콘티 랜섬웨어 카르텔은 지난해에 재등장 했다고 전했다.

일반적인 공격 시퀀스는 코발트 스트라이크를 삭제하기 위한 초기 액세스 벡터로 이모텟(일명 SpmTools)을 사용하는 것을 기반하며, 이 벡터는 랜섬웨어 작업을 위한 악용 후 도구로 사용된다.

악명 높은 콘티 랜섬웨어 갱단은 해산되었을 수도 있지만, 몇몇 회원들은 블랙캣과 하이브와 같은 다른 랜섬웨어 승무원의 일원으로서, 데이터 강탈 및 기타 범죄 행위에 초점을 맞춘 독립 그룹으로서 그 어느 때보다도 활발하게 활동하고 있다고 주의했다.

퀀텀은 또한 콘티 스핀오프 그룹으로, 그 사이에 바자콜(BazaCall 또는 BazarCall) 이라고 불리는 콜백 피싱 기술에 의존하여 표적 네트워크를 위반하는 수단으로 삼았다.

"랜섬웨어 단체인 콘티(Conti) 계열사는 피싱, 손상된 자격 증명, 맬웨어 배포 및 악용 취약성을 포함한 다양한 초기 액세스 벡터를 사용합니다." 라고 보안회사 레코디드 퓨처(Recorded Future)는 지난 달 보고서에서 지적했다.

첩보 분석 업체인 어드빈텔(AdvIntel)은 연초부터 전 세계에서 1,267,000 이모텟 감염이 관찰되었으며, 러시아의 우크라이나 침공과 동시에 2월과 3월에 활동 피크가 등록되었다고 전했다.

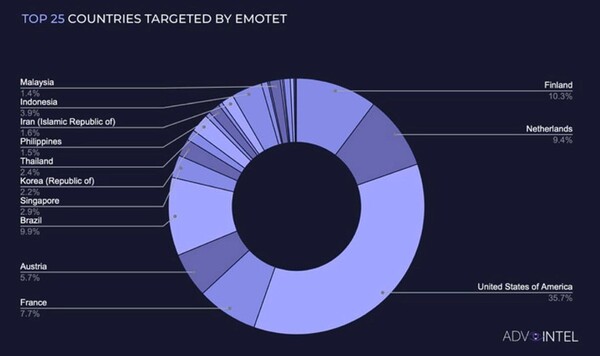

감염의 두 번째 급증은 퀀텀과 블랙캣과 같은 랜섬웨어 그룹의 사용으로 인해 6월과 7월 사이에 발생했다. 사이버 보안 회사가 수집 한 데이터에 따르면 이모텟 대상 국가가 가장 많은 국가는 미국이며 핀란드, 브라질, 네덜란드 및 프랑스가 피해를 받았다.